重大な脆弱性:MCPサーバーにおける認証メカニズムの欠如

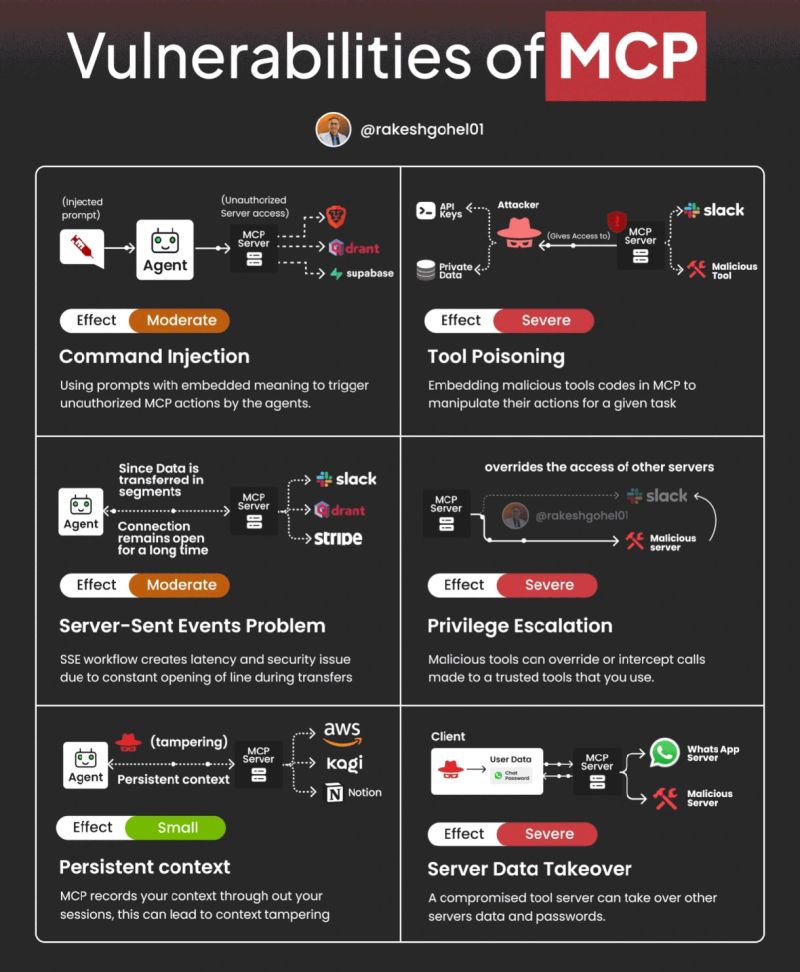

開発:Anthropicモデルコンテキストプロトコル(MCP)最近、深刻なセキュリティ上の脆弱性があることが明らかになった!AIエージェントを外部のデータソースに接続するためのオープンソースの仕様として、MCPは次のような問題に直面している。ツールポイズニング攻撃WhatsAppのチャットなど、機密データの漏洩につながるリスク。

脆弱性の詳細:ツールポイズニング攻撃の仕組み

Invariant Labs社の最近の調査によると、MCPサーバーは以下のようなリスクが高い:

- ツールポイズニング攻撃悪意のあるサーバーは、ツールの説明に隠しコマンドを埋め込むことができる

- ラグ・プルズ・アタック信頼されたサーバーが承認後に悪意あるサーバーになる

- 道具の影あるサーバーが別のサーバーの動作を変えることができる。

- リモートコマンド実行攻撃者はシステムコマンドを実行できる

特に注意すべきなのは、Anthropic、OpenAI、Cursor、Zapierなどの主流のMCPクライアントがこのような攻撃の影響を受ける可能性があることだ。

ローカルMCPサーバーはリスクが高い

MCPサーバーは、リモートとローカルの2つのカテゴリーに分けられます。ローカルのMCPサーバーは特に危険にさらされている::

- 検閲されていないサードパーティ製パッケージは、多くの場合 npm や PyPI などの公開レジストリから入手します。

- ユーザーのオペレーティング・システム上で、ユーザーと同じ権限で実行される。

- 悪意のあるコードが含まれている可能性があり、データの安全性が損なわれる

今すぐ行動:MCPセーフガード

開発者は、システムの安全性を確保するために以下の対策を講じるべきである:

✅ 認証を有効にするMCPサーバーの厳格な認証メカニズムを設定する

✅ mcp-scanツールの使用サーバーの脆弱性のスキャンとセキュリティの検証

✅ OWASPのAPIセキュリティガイドラインに従うAPIセキュリティ・リスクトップ10からの保護

✅ 最小特権原則の実施ツールへのアクセス範囲の厳格な管理

✅ 信頼できるアイデンティティ・プロバイダーの選択例:OAuthリソースサーバー

人為的対応と今後の改善

Anthropicの広報担当者は、"我々は、MCPサーバーの標準化されたレジストリを確立し、認証仕様を改善し続けるために、コミュニティと協力している "と述べた。同社は、GitHubを通じてプロトコルの改良に参加する開発者を募っている。

AIエージェントのセキュリティ課題が深刻化、専門家が警告

「エージェント・システムの爆発的な複雑化は、今後も新たなセキュリティ脅威の引き金となるだろう」。と、Invariant Labs社の共同設立者であるLuca Beurer-Kellner氏は警告する。MCPがより機密性の高いデータソースを接続するようになると、セキュリティは特に重要になります。

早急な対応への提言MCPを使用しているすべての開発者は、すぐにサーバーの設定を確認し、必要なセキュリティ対策を有効にして、次のデータ漏洩の被害者にならないようにしなければなりません!