关键漏洞:MCP服务器缺乏身份验证机制

Anthropic开发的模型上下文协议(MCP)近期被爆存在严重安全漏洞!作为连接AI代理与外部数据源的开源规范,MCP正面临工具中毒攻击风险,可能导致WhatsApp聊天记录等敏感数据泄露。

漏洞详情:工具中毒攻击如何运作?

根据Invariant Labs最新研究,MCP服务器存在以下高危风险:

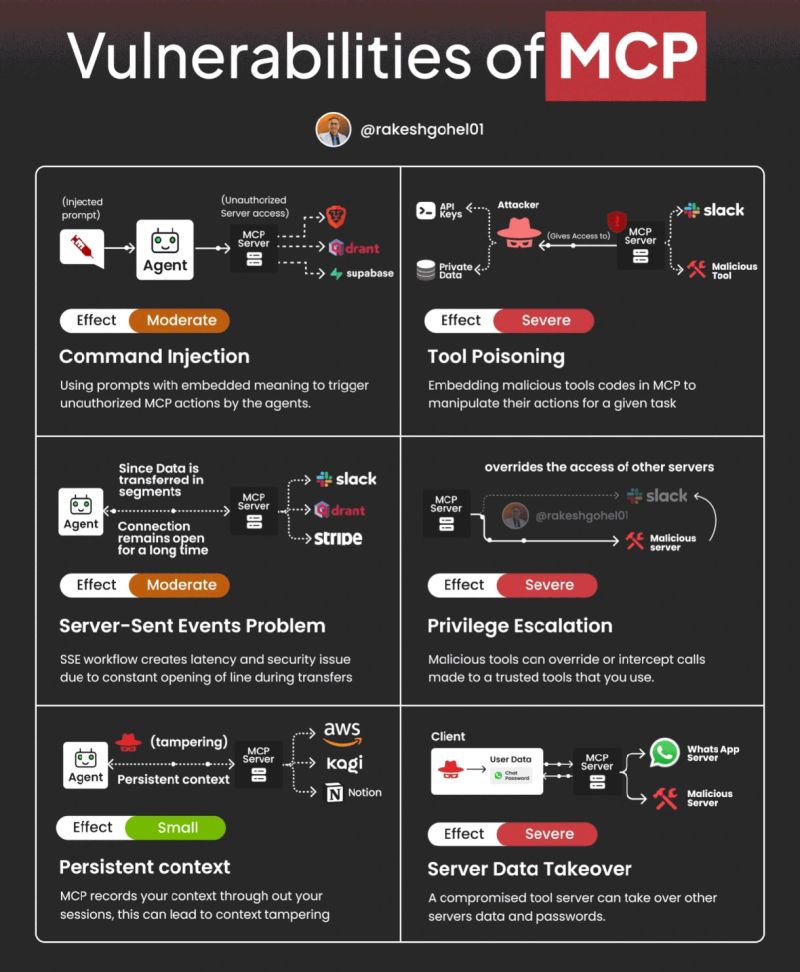

- 工具中毒攻击:恶意服务器可在工具描述中嵌入隐藏指令

- Rug pulls攻击:受信任服务器在获得批准后变为恶意

- 工具阴影:一个服务器可改变另一个服务器的行为

- 远程命令执行:攻击者可运行系统命令

特别值得注意的是,Anthropic、OpenAI、Cursor、Zapier等主流MCP客户端均可能受到此类攻击影响。

本地MCP服务器风险更高

MCP服务器分为远程和本地两类,其中本地MCP服务器风险尤为突出:

- 通常从npm或PyPI等公共注册表获取未经审查的第三方包

- 在用户操作系统上运行,拥有与用户相同的权限

- 可能包含恶意代码,危及数据安全

立即行动:MCP安全防护措施

开发者应采取以下措施保护系统安全:

✅ 启用身份验证:为MCP服务器配置严格的身份验证机制

✅ 使用mcp-scan工具:扫描服务器漏洞,验证安全性

✅ 遵循OWASP API安全准则:防范Top 10 API安全风险

✅ 实施最小权限原则:严格控制工具访问范围

✅ 选择可信身份提供商:如OAuth资源服务器

Anthropic回应与未来改进

Anthropic发言人表示:”我们正在与社区合作建立MCP服务器标准化注册表,并持续改进身份验证规范。”公司邀请开发者通过GitHub参与协议改进。

专家警告:AI代理安全挑战加剧

“代理系统复杂性即将爆发,将不断引发新的安全威胁。”Invariant Labs联合创始人Luca Beurer-Kellner警告说。随着MCP连接更多敏感数据源,安全问题变得尤为关键。

立即行动建议:所有使用MCP的开发者应立即检查服务器配置,启用必要安全措施,避免成为下一个数据泄露受害者!